サイバーセキュリティのインシデント事例について解説

最終更新日:2021年04月28日

サイバーセキュリティのインシデントとは何か

インシデント(incident)とは、出来事・事件・事案・事象・事例などの意味を持つ英語単語で、情報セキュリティに関しては、セキュリティインシデント(もしくは情報セキュリティインシデント)と呼ばれています。

サイバーセキュリティのインシデントである、セキュリティインシデントとは、個人や企業のコンピュータ関連の媒体に関連した情報管理やシステム運用などのセキュリティ上の脅威となる出来事を指します。

さらに噛み砕いて述べると、サイバー攻撃やPCやスマートフォンのあるいはその他の媒体の紛失や盗難などで起きるマルウェアの感染や不正アクセス、機密情報の流出、等々による事件や事故のことを指します。

ここでは、サイバーセキュリティにおけるインシデントについての説明と、どのようなインシデント事例があるかについてお伝えします。

サイバーセキュリティのインシデントの種類と事例

では、セキュリティインシデントと呼ばれるサイバーセキュリティのインシデント事例には、どのようなものがあるのでしょうか。

「独立行政法人情報処理推進機構 (IPA)セキュリティセンターが公開した情報セキュリティ10大脅威 2021 [組織編]脅威」の情報に基づき、脅威とされたワースト3についてお知らせします。

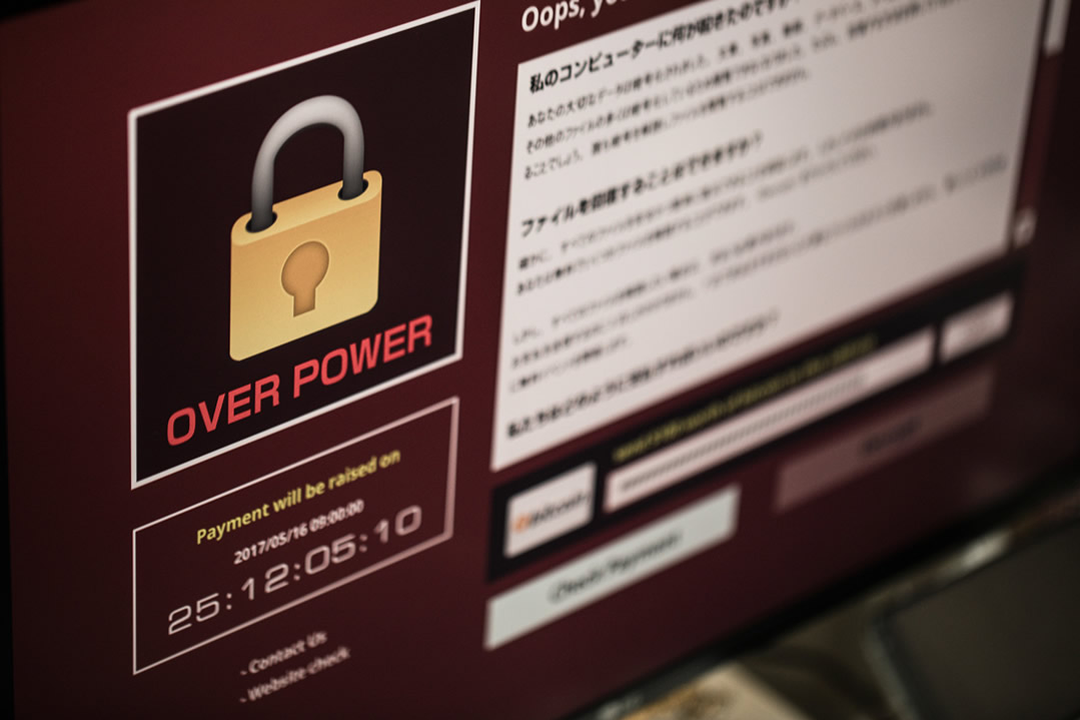

1位 ランサムウェアによる被害

ランサムウェアとは、マルウェア(悪意のあるソフトウェアや悪質なコードの総称)の一種で、ランサムウェアに感染させて金銭を要求すると言うものです。

このランサムウェアが情報セキュリティ10大脅威 2021の1位に選ばれています。

ランサムウェアの感染と攻撃

ランサムウェアは、以下のように感染し、攻撃を行います。

1.PCなどの媒体にメールを送信し添付ファイルを開かせるようにしたり、ランサムウェアをダウンロードさせるようにしたりする改竄されたウェブサイトにメールから誘導するなどの手口を使って、ランサムウェアに感染させるようにします。

2.OSの傍若性をついてウイルスを実行させたら、攻撃ツール等を利用してネットワーク越しに次々と媒体を感染させていきます。

3.管理用のRDP(リモートデスクトップ)等でサーバーに不正アクセスし、サーバー上で攻撃者がウイルスを実行(感染)させます。

ランサムウェアによる被害事例

あるゲームメーカーのサーバーがランサムウェアに感染し、社内システムでデータが暗号されてしまったために、メールやファイルが使えなくなるなどで、業務が一時停止してしまいました。

そして、顧客や株主情報等を暴露すると脅迫され、暗号化解除と暴露の取りやめを条件に、約11億5000万円という巨額の身代金を要求されたのです。

ランサムウェアによる被害への対策

ランサムウェアの被害の特徴は、特定の組織に特化されているということです。そのため、対象となった組織は甚大な被害が起きてしまいます。ランサムウェアの対策は以下のようなことを行います。

経営者層が行うランサムウェア対策

組織として対応体制の確立をするために、対策の予算の確保と継続的に対策を実施する必要があります。

システム管理者、従業員が行うランサムウェア対策

1.予防対策(従業員への教育と周知

・受信メールやウェブサイトは十分な確認。

・添付ファイルやリンクを安易にクリックしない

・OSやアプリケーションの適切なアップデート

・アプリケーションの許可リストの整備

・フィルタリングツールの活用

・ネットワークの分離

・共有サーバーなどへのアクセス権の整備

2.被害を受けた後の対応

・CSIRT※等所定の連絡先へ連絡

・バックアップからの復旧

・復号ツールの活用

・影響調査および原因の追究、対策の強化

・迅速な隔離を行い、関連組織、取引先への被害拡大の防

※CSIRTは「コンピューターセキュリティにかかわるインシデントに対応するチーム」の英語「Computer Security Incident Response Team」の略で、情報システム関連の業務を行なうスタッフが事象発生時に集まって対応したり、常設期間として専任スタッフを置くなど、社内でインシデントの予防、発生時の対応に関連する業務や、社内の一般利用者への教育なども行うチームのことです。

2位 標的型攻撃による機密情報の窃取

情報セキュリティ10大脅威 2021の2位は、標準型攻撃による機密情報の窃取です。

標準型攻撃の感染と攻撃

標的型攻撃は、特定の個人や組織に狙いを絞って機密情報などを盗みとるようサイバー攻撃をしかけてきます。

1.ターゲットに向けて作りこまれた業務関連のメールに偽装したウイルス付きの標準型攻撃メールを送り、ウイルスに感染させることによって、機密情報を盗み取るように動き始めます。

あるいは、標的にした組織が頻繁に利用するウェブサイトを調べて該当のサイトを閲覧するとウイルスに感染するように改竄をしたりもします。

この攻撃方法は、水飲み場攻撃と言われています。

2.上記の方法などで、ウイルスに感染したPCは、外部のサーバーと通信を始めサイバー攻撃を行うために必要なツールを次々にダウンロードし、標準型攻撃の準備を行っていきます。

そして社内の機密情報がどこにあるのか探り、また、社内システムに侵入して、PCやサーバーへ次々とウイルスを感染させていき、不正アクセスし、情報を盗みとろうとします。

標準型攻撃による機密情報の窃取事例

近年、大手電機メーカーや重機メーカーが、標的型攻撃と思われる不正アクセスがあったと報道され話題になりました。

大手電機メーカーでは、防衛事業部門で利用している他部門との情報共有用の社内サーバーに保存されていた27,445件のファイルに対して不正アクセスが行われていました。

重機メーカーでは、海外拠点から不正アクセスが発生し、一部の情報が海外拠点を通じて外部に流出した可能性があったことが判明しました。

大手企業として情報セキュリティ対策を厳重に行っていたにもかかわらず、不正アクセスは痕跡を残さない高度な手口によるものだったようです。

標準型攻撃への対策

標準型攻撃の被害の予防や、被害にあった際の対応力の向上のために、経営者層、セキュリティ担当者やシステム担当者は以下のようなことを行う必要があります。

経営者層が行う標準型攻撃への対策

組織として対応体制の確立のために、予算の確保を行い、迅速かつ継続的に対応できる組織内対策を構築し、セキュリティポリシーを策定する必要があります。対策は継続的に実施していきます。

セキュリティ担当者・システム担当者が行う標準型攻撃への対策

被害の予防と対応力の向上のために、以下のことを行う必要があります。

・情報の管理とルールを策定

・サイバー攻撃に関する継続的な情報収集と情報共有

・セキュリティ教育・インシデント訓練を徹底

・総合運用管理ツール等を使って、セキュリティ対策状況の把握

・取引先のセキュリティ対策実施状況の確認を実施

・アクセス権の最小化と管理の強化

・ネットワークの分離

・重要サーバーの要塞化(アクセス制御、暗号化等)

・海外拠点等も含めたセキュリティ対策の向上

また、一般の従業員や職員には情報リテラシーを高めるセキュリティ教育行い以下のことを徹底します。

・メールの添付ファイルやURLを安易に開かない

・Officeファイルのマクロを安易に有効化しない

・被害を受けた際は迅速にCSIRTなど、所定連絡先に連絡

3位 テレワーク等のニューノーマルな働き方を狙った攻撃

2021年に始めてランクインした脅威です。コロナ禍の渦中において、テレワークに移行する企業が増加したことで発生しました。

今までは社内で行っていたことを自宅で行うようになり、ウェブ会議のサービスや、社内のサーバーにアクセスするためのVPNの活用が本格化したためにこのような、サイバーセキュリティに関連する問題が発生してきました。

このテレワーク等のニューノーマルな働き方を狙った攻撃のセキュリティインシデントについて以下で説明していきます。

テレワーク等のニューノーマルな働き方を狙った攻撃の手口や発生要因

テレワークは自宅で行うため、社内のようにセキュリティが強化された環境を整えるのが難しく、環境や体制の不備が発生してしまいやすくなります。

そのため、テレワーク用ソフトの脆弱性を悪用した不正アクセス、急なテレワーク移行による管理体制の不備、環境が整わず私物PCや自宅のネットワークを使用したための情報漏洩のなどが起こる恐れがあります。

テレワーク等のニューノーマルな働き方を狙った攻撃のインシデント事例

脆弱性が2019年に公開され更新プログラムが提供されていたVPN製品について、更新プログラムを適用していなかったユーザーをターゲットに脆弱性が悪用されて、認証情報が窃取されインターネットで公開されるという事件が2020年に起きました。

また、大手重工業企業では以下のようなインシデントが発生しました。

テレワークのために自宅に社有PCを持ち込み、テレワーク勤務時に、社内ネットワークを経由せず外部ネットワークに接続時にウイルス感染し、その後、会社に出勤して社内ネットワークに接続した際に社内ネットワークを通じて、ウイルス感染が拡大したのです。

テレワーク等のニューノーマルな働き方を狙った攻撃への対策

テレワーク等のニューノーマルな働き方を狙った攻撃の予防や、被害にあった場合の対策のために、テレワーカー、経営者層、セキュリティ担当者やシステム担当者は以下のようなことを行う必要があります。

経営者層が行うテレワーク等のニューノーマルな働き方を狙った攻撃への対策

組織としての体制の確立のためには、CSIRTの構築、対策予算の確保と継続的な対策の実施、テレワークのセキュリティポリシーの策定などを行う必要があります。

テレワーカーが行うテレワーク等のニューノーマルな働き方を狙った攻撃への対策

・情報リテラシーや情報モラルの向上のため、セキュリティ教育を受講

・被害を防ぐために、組織で決められたテレワークルールを遵守

・被害を受けた後は早急にCSIRT等所定の連絡先へ連絡

セキュリティ担当者、システム担当者が行うテレワーク等のニューノーマルな働き方を狙った攻撃への対策

1.被害の予防と対策

・セキュリティに強いテレワーク環境の採用

・テレワークの規程や運用ルールの整備

・セキュリティ教育の実施

・テレワークで利用するソフトウェアの脆弱性情報の収集と周知、対策状況の管理

・関連機器へのセキュリティパッチの適用

2.被害の早期検知

・適切なログの取得と継続的な監視

・ネットワーク監視、防御

- 被害を受けた場合の対応

・UTM•IDS/IPSの導入

・CSIRTの運用によるインシデント対応

・被害の影響調査および原因の追究、対策の強化

4位以降の脅威について

ここで、4位以降のサイバーセキュリティのインシデントとして脅威となるものが何か、まとめてお知らせします。

4位はサプライチェーンの弱点を悪用した攻撃、5位はビジネスメール詐欺による金銭被害、6位は内部不正による情報漏えい、7位は予期せぬIT基盤の障害に伴う業務停止、8位はインターネット上のサービスへの不正ログイン、9位は不注意による情報漏えい等の被害、10位は脆弱性対策情報の公開に伴う悪用増加でした。

まとめ

近年、新しいマルウェアが増え、手口が巧妙化してきたサイバー攻撃ですが、攻撃の方法は似た様なものが多く、基本的な対策をきちんと行うことの重要性は変わっていません。

「ソフトウェアは最新のものにして脆弱性を解消してリスクを低減する。」「セキュリティソフトを利用し攻撃をブロックする。」「パスワードを盗み取られないように管理し、認証を強化する。」「脅威や手口を知り誘導に乗らない。」など、情報セキュリティ対策の基本を常に意識することが大切です。

参考サイト

「独立行政法人情報処理推進機構 (IPA)セキュリティセンターが公開した情報セキュリティ10大脅威 2021 [組織編]脅威」

◆企業一覧

◆ソリューション一覧

◆無料で学べるITセミナー動画

Industlinkの姉妹サイトIndustlink Collegeで先端IT利活用促進事業で開催したセミナー動画が無料で観れます!この機会に、Industlink Collegeへ登録しませんか?

※会員登録、視聴はすべて無料です。

Industlink Collegeはこちら

「数あるソリューションのなかでどれが自社に最適か?選びきれない」などとお悩みの方へ。

沖縄県から委託をうけた事務局が中立的な立場でご相談に対応いたします。お気軽にご相談ください。